Glances - modernes Linux Performance Monitoring Tool

Geschrieben von Guenny amUnter Linux gibt es viele Möglichkeiten Performance oder andere Systemdaten zu messen. Den meisten wird wohl top als erstes in den Sinn kommen, andere nutzen eventuell free, bmon, vmstat, tcdump, htop, netstat oder lsof.

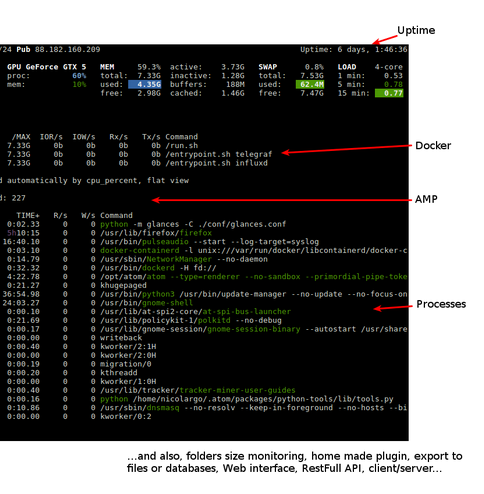

Glances geht einen ähnlichen Weg, versucht allerdings noch mehr Werte wie beispielsweise CPU Last, Speicherverbrauch, Load, Prozesse, Netzwerkdaten, Festplatten I/O Daten, IRQ / Raid Daten, Batteriesensor, Dateisysteme, Docker Container, Wifi, Alarmierung, Systeminfos oder Uptime unter einem Dach zu vereinen.

Man könnte Glances somit als eierlegende Wollmilchsau bezeichnen. Zusätzlich sieht es schick aus und weist den Anwender mit vordefinierten Farbcodes auf bestehende Systemprobleme hin.

| Grün: | Gut |

| Blau: | Obacht |

| Violett: | Warnung |

| Rot: | Kritisch |

Hier zeigt sich ein Vorteil zum bekannten top Befehl, welcher kein Highlighting kennt.

Glances basiert auf Python und greift auf psutil zurück, um Informationen aus dem System zu lesen.

Die Installation kann via wget oder pip vorgenommen werden.

Die Installation kann via wget oder pip vorgenommen werden.

Installation unter Ubuntu/Mint

sudo apt-get install python-pip

pip install --upgrade pip

pip install glances

Alternative Installationsmethode

wget -O- http://bit.ly/glances | /bin/bash

Für Containerfreunde gibt es ebenfalls einen Docker Container

docker pull nicolargo/glances

docker run -v /var/run/docker.sock:/var/run/docker.sock:ro --pid host -it docker.io/nicolargo/glances

Bedienung

Glances lässt sich mit diversen Parametern starten und beherrscht ebenfalls eine Remoteauswertung.

Hier ein paar praktische Startkommandos (alle können mit glances --help gelistet werden)

- Der Client Server Modus kann mit glances -s gestartet werden, wobei auf der Serverseite glances -c 192.168.0.1 aufgerufen werden sollte.

- Der ebenfalls mitgelieferte Webserver Modus kann mit glances -w gestartet werden, dazu wird allerdings das modul bottle benötigt (sudo pip install bottle). Der Server ist dann via http://127.0.0.1:61208/ erreichbar

Weiter praktische Shortcuts, welche im Programm selbst anwendbar sind:

a – Sort processes automatically

c – Sort processes by CPU%

m – Sort processes by MEM%

p – Sort processes by name

i – Sort processes by I/O rate

d – Show/hide disk I/O stats ols

f – Show/hide file system statshddtemp

n – Show/hide network stats

s – Show/hide sensors stats

y – Show/hide hddtemp stats

l – Show/hide logs

b – Bytes or bits for network I/Oools

w – Delete warning logs

x – Delete warning and critical logs

1 – Global CPU or per-CPU stats

h – Show/hide this help screen

t – View network I/O as combination

u – View cumulative network I/O

q – Quit (Esc and Ctrl-C also work)

Fazit

Top ist sicherlich die erste Wahl, wenn es um eine schnelle Systemanalyse geht. Das Tool ist in nahezu jedem System integriert und benötigt keine extra Dateien.

Für eine ausführliche, farblich abgegrenzte und einfache Auswertung ist Glances aber eine gute Alternative. Dank der vielen Zusatzfunktionen (Remote, Docker Container) ist das Anwendungsspektrum ebenfalls relativ groß.

Administratoren, welche regelmäßig mit top oder htop arbeiten, können allerdings getrost weitergehen. Der hippe Look sticht zwar ins Auge, viele Werte lassen sich allerdings auch mit systemeigenen Tools auslesen