VS Code: Swissknife - konvertieren und generieren direkt im Editor

Geschrieben von Guenny amCyberchef (The Cyber Swiss Army Knife) hatte ich vor fast 4 Jahren auf ITrig erwähnt. Das Tool sagte mir damals wegen seiner praktischen Encoding beziehungsweise Decoding Funktionen zu.

Seitdem ist einige Zeit vergangen und Arbeitsweisen haben sich geändert. So verwende ich inzwischen unter anderem Visual Studio Code fürs tägliche Editieren. Durch die vielen Plugins ist der Editor sehr gut erweiterbar.

Genau hier kommt die Erweiterung Swiss Knife ins Spiel

VS Code – Swissknife

Die Visual Studio Code Erweiterung von Luis Fontes beherrscht eine Menge an Funktionen, vom Hashes generieren, über Hex oder Base64 bis Markdown.

Das heißt eurer Editor wird mit wenigen Klicks um viele Alltagsanwendungen erweitert.

Folgende Funktionen beherrscht das Schweizer Messer für Visual Studio momentan:

-

Base64 decode

-

Base64 encode

-

Binary To Text

-

Bip39 Mnemonic

-

CSV to Markdown

-

Count characters

-

Count words

-

Crypto currency value

-

Date to Timestamp

-

Eliptic Curve Key Pair

-

Generate Password

-

HTML Encode (AlL)

-

Hex decode

-

Hex encode

-

Hex to RGB

-

Identify hash

-

JWT Decode

-

Join lines

-

Lorem Ipsum

-

Markdown to HTML

-

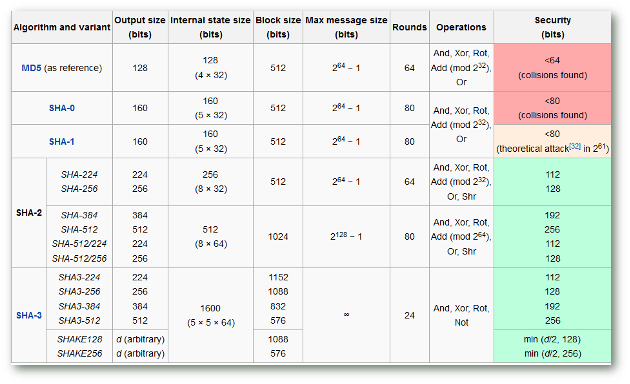

Md5 hash

-

New Swissknife Script (JS)

-

New Swissknife Script (TS)

-

Password strength

-

RGB To Hex

-

RSA Key pair

-

Random String

-

Request to fetch

-

SHA1 hash

-

SHA256 hash

-

SHA512 hash

-

Self Signed Certificate

-

Start Local HTTP Server

-

Start Local HTTPS Server

-

Stop HTTP Server

-

Text To Binary

-

Text to String

-

Timestamp to Date

-

To Camel Case

-

To Lower Case

-

To Morse code

-

To Upper Case

-

UUIDv4

-

Unicode decode

-

Unicode encode (js format)

-

Unix/Linux Permission To Human Readable

-

Url Decode

-

Url Encode

-

Url Encode (All Characters)

-

Url Shorten

-

Url Unshorten (url expand)

Die Funktionen lassen sich mit swissknife.show oder Strg+Shift+9 beziehungsweise cmd+shift+9 im Terminal aufrufen. (Text markieren vorher nicht vergessen).

Hat man die Tastenkombination einmal im Kopf, erleichtert die Erweiterung das Arbeiten an vielen Stellen sehr, vorrausgesetzt die Anwendungsfälle kommen öfters vor.