Kali Linux mit Desktop unter Windows über WSL2 installieren

Geschrieben von Guenny amWSL2, besser bekannt als Windows Subsystem Linux erlaubt es verschiedene Linux Distributionen unter Windows zu installieren. Normalerweise werden diese Installationen über die Kommandozeile bedient. Seit einiger Zeit unterstützt Kali Linux Win-KeX, was es erlaubt auf dem System wie auf einem Desktop zu arbeiten.

Win-Kex tut dies, indem es einen VNCServer mit der Xfce-Desktop-Umgebung innerhalb der Kali Linux WSL-Instanz startet. Danach startet ein TigerVNC-Windows-Client und übergibt automatisch die Befehle zur Verbindung mit dem VNC-Server.

Soweit so schön, bei der Installation gibt es dennoch einige Fallstricke.

Installation WSL2

Zunächst wird eine WSL2 Installation unter Windows benötigt.

Enable-WindowsOptionalFeature -Online -FeatureName Microsoft-Windows-Subsystem-Linux

dism.exe /online /enable-feature /featurename:VirtualMachinePlatform /all /norestart

dism.exe /online /enable-feature /featurename:Microsoft-Windows-Subsystem-Linux /all /norestart

wsl --set-default-version 2

Installation und Update von Kali Linux via WSL

wsl –-install -d kali-linux

Nach der Vergabe des Benutzernamens und eines Passworts sollte das System stehen.

Nun tauchen allerdings die ersten Probleme auf. Denn eine apt update zeigt zunächst einen Keyring Fehler an, dieser kann einfach nachinstalliert werden.

wget --no-check-certificate -O kali-archive-keyring_2022.1_all.deb https://http.kali.org/pool/main/k/kali-archive-keyring/kali-archive-keyring_2022.1_all.deb

dpkg -i kali-archive-keyring_2022.1_all.deb

sudo apt update

Beim kommenden Upgrade Vorgang (sudo apt upgrade) treten die nächsten Probleme auf.

Setting up libc6:amd64 ...

Checking for services that may need to be restarted...

Checking init scripts...

Nothing to restart.

sleep: cannot read realtime clock: Invalid argument

dpkg: error processing package libc6:amd64 (--configure):

installed libc6:amd64 package post-installation script subprocess returned error exit status 1

Errors were encountered while processing:

libc6:amd64

E: Sub-process /usr/bin/dpkg returned an error code (1)

Dieses Problem führt dazu, dass der Upgrade-Vorgang abbricht und ein sudo mit dem zuvor eingerichteten User ab sofort scheitert.

Sorry, try again.

Sorry, try again.

sudo: 3 incorrect password attempts

Die Lösung für dieses Problem ist ein manuelles Installieren von libcrypt1.

apt -y download libcrypt1

dpkg-deb -x libcrypt1_1%3a4.4.28-2_amd64.deb .

cp -av lib/x86_64-linux-gnu/* /lib/x86_64-linux-gnu/

apt -y --fix-broken install

apt upgrade

Nun sollte das System aktuell sein und stabil laufen. Im letzten Schritt wird jetzt Win-Kex installiert.

Win-Kex installieren

Dieser Schritt ist denkbar einfach.

sudo apt install -y kali-win-kex

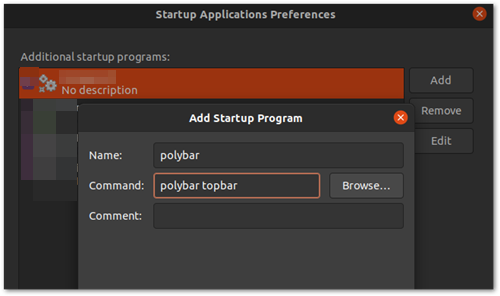

Jetzt kann Win-Kex gestartet werden, achtet darauf, dass es mit sudo Rechten gestartet wird.

sudo kex --win

#Session wiederaufnehmen

sudo kex --win --start-client

Die wichtigste Taste dürfte F8 sein. Damit kann das Kontextmenü nach dem Start geladen werden, um zum Beispiel zwischen Vollbild und Fenstermodus zu wechseln.

Sollte es zu Verbindungsproblemen beim Start und Verbinden des VNC Servers kommen, kontrolliert eure Firewall Einstellungen.

Seit Kali 2022.2 wird Kin-Kex unterstützt, welches das Ausführen von Anwendungen mit sudo Rechten erlaubt.

Fazit

Es ist möglich, Kali unter Windows mit WSL2 zu installieren. Der Weg dahin ist aber weiterhin etwas steinig und wird Windows Nutzern sicher nicht leicht von der Hand gehen. Da bietet sich wohl weiterhin ein VirtualBox Image an, denn damit ist die Installation um einiges flüssiger.

Ein schlichtes

Ein schlichtes