NST 22 - Network Security Toolkit - Sicherheits- und Analyse Live CD

Geschrieben von Guenny amDie ITrig Sammlung an Sicherheits- und Forensik Distributionen erhält heute ein neues Mitglied.

Network Security Toolkit - NST 22

Das Network Security Toolkit, kurz NST ist eine auf Fedora basierende Live CD, welche bekannte Sicherheits- und Analysetools beinhaltet.

Laut eigenen Aussagen sind die Top 125 der INSECURE.ORG Liste integriert, zumindest teilweise.

Beim Durchsehen der Toolbox trifft der Anwender auf alte Bekannte wie Nmap, Nikto, Airsnort oder Wireshark.

Allerdings sind auch Monitoring Tools wie Nagios oder Zabbix enthalten, ebenso wie Firewall/IDS Lösungen wie beispielsweise Snort.

Unterschied zu Kali Linux, BackBox und Co

Neben dem Fedora Unterbau, bietet das Network Security Toolkit einige zusätzliche Möglichkeiten

Anders als die Konkurrenz bringt NST vorkonfigurierte Server mit. Durch diese Vorlagen kann mit wenig Aufwand beispielsweise ein Mail- oder Printserver aufgesetzt werden.

Weboberfläche

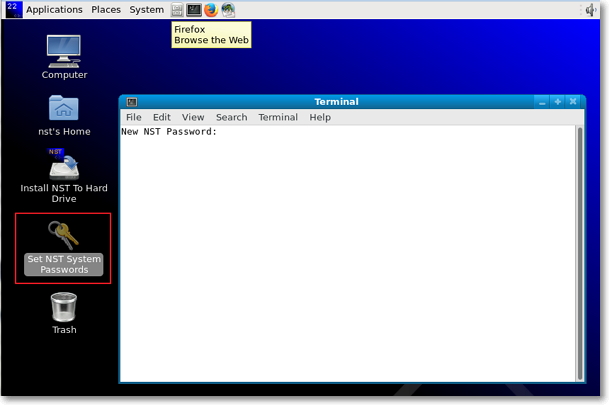

Für ausführliche Arbeiten auf dem System wird ein root Passwort (ab Werk "nst2003") benötigt. Für den GUI Login muss dieses zwingend geändert werden, da sonst die Weboberfläche nicht lädt. Hierfür wurde auf dem Desktop ein extra Link "Set NST System Password" hinterlegt.

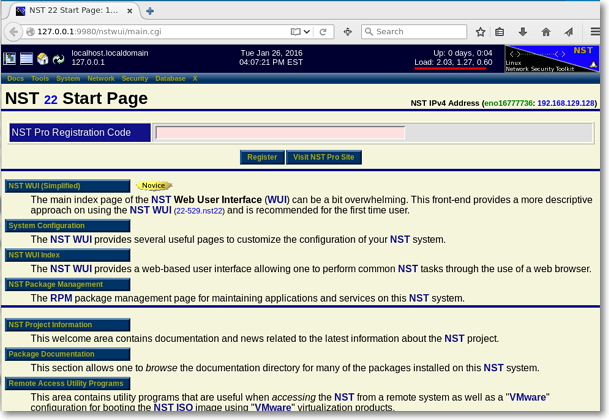

Die Verwaltungsweboberfläche grenzt NST deutlich von anderen Systemen ab, Sie dient als Ergänzung bzw. Erweiterung zum Systemmenü und bietet eine praktische Übersicht der vorhandenen Funktionen.

Das Web Frontend kann als die Schaltzentrale des Network Security Toolkit angesehen werden.

Installation

Neben dem Betrieb als Live CD kann das System auch fest installiert werden, benötigt dazu aber laut Installer unnötige 10GB Plattenplatz. Die Installation kann via Live CD über den Button "Install to Hard Drive" gestartet werden.

Fazit

NST ist nicht nur für Forensiker oder Pentester interessant, auch Netzwerkadministratoren finden mit dem Security Network Security Toolkit eine praktische Sammlung zur Analyse und Wartung von Netzwerken.

Die Toolbox kann ebenso erworben werden und unterstützt in der käuflichen Version die 64bit Architektur und automatische Updates.

Die letzte Version 22 stammt vom Oktober 2015. Viel Erfolg