Lösung: Firefox Fehler- sec_error_ocsp_future_response

Geschrieben von Guenny amHin und wieder tauchen im Firefox "komische" Fehlermeldungen beim Aufrufen von Webseiten auf.

Da es durch die Zeitumstellung gerade ganz gut passt, gehe ich heute auf folgende Browser Fehlermeldung ein:

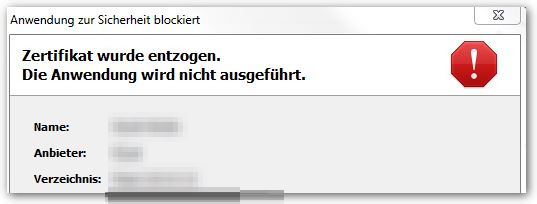

Secure Connection Failed

An error occurred during a connection to xyz.com. The OCSP response is not yet valid (contains a date in the future) Error code: SEC_ERROR_OCSP_FUTURE_RESPONSE

The page you are trying to view cannot be shown because the authenticity of the received data could not be verified.

Please contact the website owners to inform them of this problem. Alternatively, use the command found in the help menu to report this broken site.

Fehler: Gesicherte Verbindung fehlgeschlagen

Ein Fehler ist während einer Verbindung mit xyz.com aufgetreten. Die OCSP-Antwort ist noch nicht gültig (enthält ein Datum in der Zukunft). (Fehlercode: sec_error_ocsp_future_response)

Die Website kann nicht angezeigt werden, da die Authentizität der erhaltenen Daten nicht verifiziert werden konnte.

Kontaktieren Sie bitte den Inhaber der Website, um ihn über dieses Problem zu informieren.

Lösung sec_error_ocsp_future_response

Der Browser zeigt diesen Fehler beim Aufrufen einer Seite im Netz an, weil schlicht und einfach das Datum oder die Uhrzeit des Systems nicht stimmen.

Dies lässt sich bekanntermaßen einfach beheben.

Ein Aufrufen und Anpassen der Windows Zeit Einstellungen kann mit Start --> Ausführen --> ms-settings:dateandtime erfolgen.

Unter Ubuntu reicht ein sudo date --set="2019-10-27 19:35:59.990" auf der Konsole aus. Allerdings sollte hier ebenfalls an die BIOS Uhrzeit gedacht werden sudo hwclock --systohc.

Helfen die richtigen Systemeinstellungen nicht dauerhaft, kann die BIOS Batterie eine Ursache sein und muss getauscht werden.

Helfen die richtigen Systemeinstellungen nicht dauerhaft, kann die BIOS Batterie eine Ursache sein und muss getauscht werden.

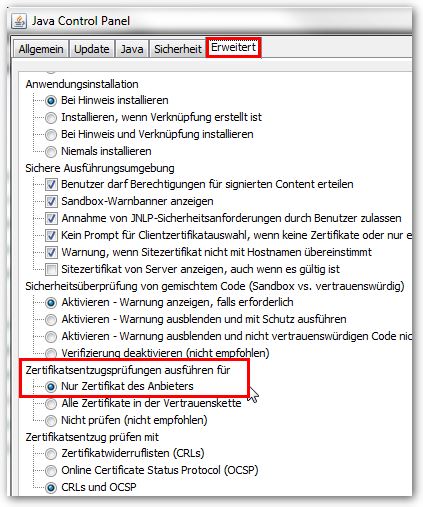

Es soll vorkommen, dass Zeiteinstellungen im System nicht angepasst werden dürfen.

Um Webseiten im Firefox dennoch aufrufen zu können, kann das bemängelte OCSP temporär abgeschaltet werden. Doch was ist das eigentlich?

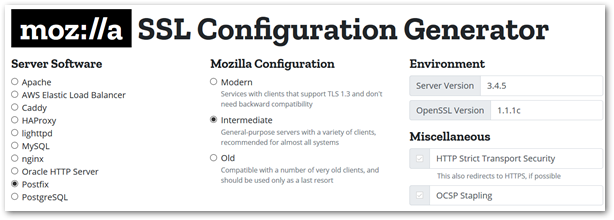

OCSP Stapling

Die Wikipedia schreibt dazu:

Online Certificate Status Protocol stapling, formell bekannt als die TLS-Zertifikatsstatusabfrage-Erweiterung, ist ein alternativer Ansatz zum Online Certificate Status Protocol (OCSP) um den Gültigkeitsstatus von digitalen Zertifikaten nach X.509 zu prüfen.Es ermöglicht dem Zertifizierten, die Aufgabe der Zertifikatsvalidierung zu übernehmen, indem er eine von der Zertifizierungsstelle signierte OCSP-Antwort mit Zeitstempel an den ursprünglichen TLS-Handshake anhängt („stapling“). Dieses Verfahren verringert den Kommunikationsaufwand zwischen Clients und Zertifizierungsstellen deutlich.

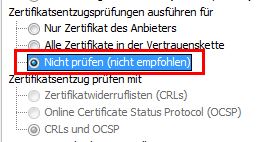

OCSP Stapling im Firefox deaktivieren

Der oben erwähnte OCSP Aufruf kann im Firefox deaktiviert werden.

- Mozilla Firefox öffnen.

- In der Adressleiste about:config eingeben und Enter drücken.

- Nach security.ssl.enable_ocsp_stapling suchen.

- Den Wert auf false setzen.