BlackArchLinux 2020.06.01 und Network Security Toolkit 32 veröffentlicht

Geschrieben von Guenny amBevor der Monat zu Ende geht, möchte ich noch zwei Releases nachreichen. BlackArchLinux und Network Security Toolkit haben beide neue Versionen veröffentlicht.

BlackArchLinux 2020.06.01

Die neueste Variante der auch Arch Linux basierenden Distribution hat 150 neue Hacking Tools erhalten. Die vorhanden wurden auf den neuesten Stand gebracht.

Neben dem iptables Dienst wurden verschiedene unnötige VirtualBox Funktionen deaktiviert.

Der Black Arch Installer wurde aufv1.1.45 und der Linux Kernel auf 5.6.14 aktualisiert.

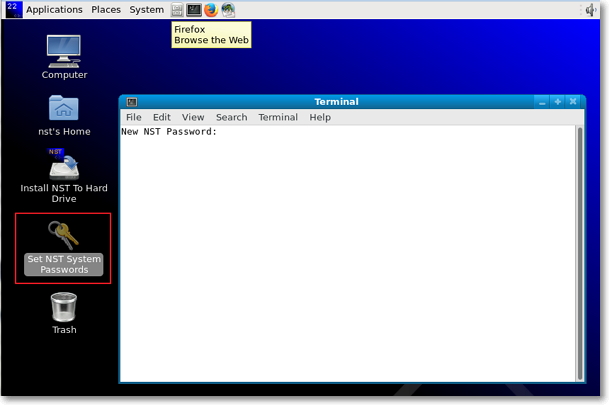

Network Security Toolkit 32

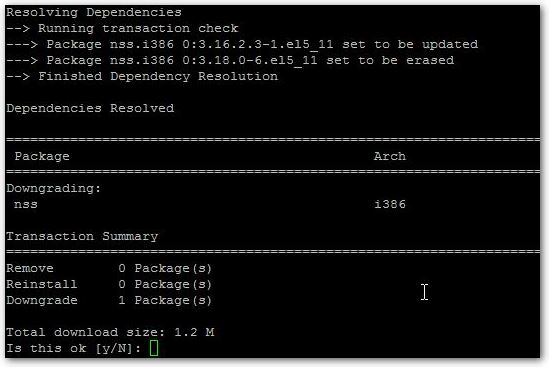

Auch das Network Security Toolkit wurde auf eine neue Version angehoben. Die aktuelle Variante basiert auf Fedora 32 und Linux Kernel 5.6.15.

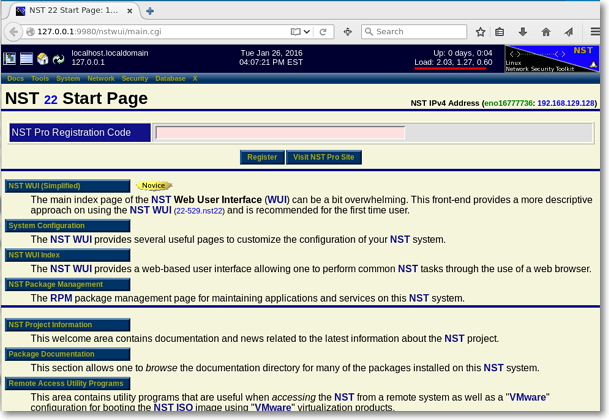

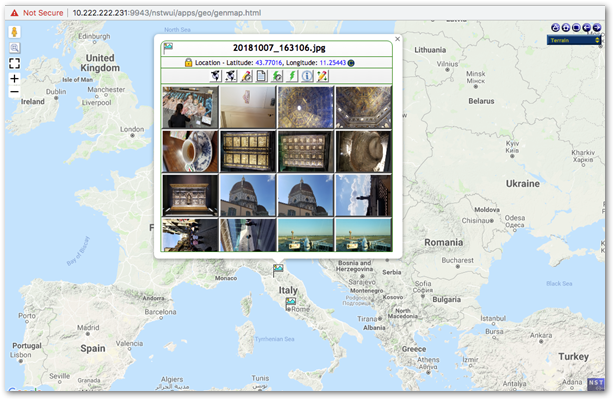

Zu den augenscheinlichsten Änderungen wird wohl die Anpassung des NST Web User Interface (WUI) zählen. Hier wurde an der Darstellung von Wireshark Scans gearbeitet. Gleiches gilt für Kismet, welches WLAN-Verbindungen analysiert.

Der NST Network Interface Bandwidth Monitor hat nun eine nodejs-basierte Web-Socket Schnittstelle und kann so höhere Datenraten erzielen.

Das bekannte Tool theHarvester ist nun auf der NST WUI zu finden. Damit können Pentester Information aus öffentlichen Quellen sammeln.

Flugzeugfreunde finden nun Dump1090 - Aircraft Surveillance auf dem NST WUI. Damit lassen sich Standortinformationen von Flugzeugen, die auf ihrem ADS-B Mode S-Transponder senden, anzeigen, welche von einem angeschlossenen USB RTL-SDR-Dongle erkannt wurden.

Alle Änderungen findet ihr hier.

Übersicht 06/2020

| Name | Version | Tools | Besonderes | Basis | GUI |

|---|---|---|---|---|---|

| Autopsy | 4.13.0 | ??? | The Sleuth Kit | Windows | |

| BackBox | 7.0 | 100+ | AWS | Ubuntu | Xfce |

| BlackArch | 2020.06.01 | 1750+ | ArchLinux | ArchLinux | Gnome |

| CAINE | 11 | 100+ | WinUFO | Ubuntu | Mate |

| Kali Linux | 2020.02 | 300+ | ARM Images | Debian Testing | Multi |

| Kali AppStore | 20+ | Android | |||

| NST | 32 | ??? | Server integriert | Fedora 32 | |

| Parrot OS | 4.9 | 700+ | Cloud fähig | Debian Buster | MATE/KDE |

Dazu kamen weitere Änderungen, welche im

Dazu kamen weitere Änderungen, welche im