Installation DracOS 2.1, sowie Neues von Parrot Security OS und BlackArch Linux

Geschrieben von Guenny amGegen Ende letzten Jahres gab es noch ein paar Änderungen an der Security Distributionen Front. Aber zunächst möchte ich ein neues Security OS vorstellen.

DracOS 2.1 - Leak

Neu im Sicherheitsbunde ist ein indonesisches Security OS.

DracOS ist ein Penetration OS, welches auf Linux from Scratch aufbaut. Der regelmäßige Leser erinnert sich vielleicht daran (Artikel).

Es verwendet die Kommandozeile in Verbindung mit den Dynamic Windows Manager. Das heißt ihr solltet fit auf der CLI sein, wenn ihr die Distribution verwendet oder es eben werden.

In der aktuellen Version 2 gibt es noch keinen Paketmanager, dieser soll aber folgen.

Wie bei anderen Distribution sind jede Menge Tools zur Informationsgewinnung, Sicherheitslückenfindung oder Malware Analyse vorinstalliert.

Details zu allen Programmen lassen sich hier finden. DracOS Codename "Leak" wurde bereits im Oktober 2016 veröffentlicht und wird stets weiter entwickelt.

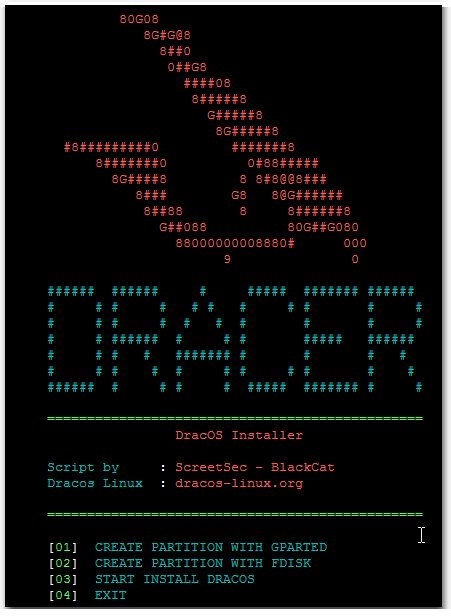

Installation Dracos 2.1

Die Installation erfolgt über git und den Installer DRACER oder ganz normal via ISO Datei

sudo apt-get install squashfs-tools rsync

git clone https://github.com/Screetsec/super-dracos

cd super-dracos

sudo chmod +x DracosInstaller.sh

sudo ./DracosInstaller

[02] CREATE PARTITION WITH FDISK

[03] START INSTALL DRACOS

Ich habe eine Installation zu Testzwecken via ISO realisiert, diese ist einfach via VirtualBox oder VMware möglich.

Erste Schritte mit DracOS

Nach einer Installation via VirtualBox muss zunächst ein Login erfolgen.

Hierzu wird der Login "root" und das Passwort "toor" eingegeben.

Danach wird schlicht das Terminal angezeigt, für den Start der GUI muss "startx" eingegeben werden.

Auch nach dem Start der Oberfläche ist weiterhin die Tastatur das Hauptbewegungsmittel, da es sich bei DracOS wie schon erwähnt um eine CLI Steuerung handelt.

Wichtige Tastatur Shortcuts für die Bedienung sind

| Menü öffnen | windows + shift + d |

| Browser öffnen | windows + shift + l |

| Screenshot | printscreen |

| Terminal öffnen | windows + shift + enter |

| Dateimanager öffnen | windows + shift + c |

| Fenster verschieben | windows + left click |

| Fenstergröße anpassen | windows + right click |

Zusätzlich dazu kann auch das Fenster Layout geändert werden

| Null | windows + f |

| Monocle | windows + m |

| Tile | windows + t |

| Apples Grid | windows + g |

Fazit

DracOS bringt frischen Wind in die Security OS Szene, mit seinem LFS Ansatz ist es eine gelungene Abwechslung zu herkömmlichen Distributionen. Tools sind zahlreich vorhanden und das OS benötigt nicht viele Ressourcen.

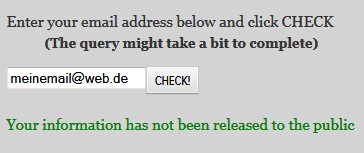

Parrot Security OS 3.3

Das bereits vor zwei Monaten vorgestellte Sicherheits OS Parrot Security wurde in Version 3.3 veröffentlicht.

Die größten Änderungen der neuen Version dürfte der Wechsel zum Kernel 4.8, GCC 6.2 und PHP7 darstellen.

Die größten Änderungen der neuen Version dürfte der Wechsel zum Kernel 4.8, GCC 6.2 und PHP7 darstellen.

Des weiteren wurden fast alle der integrierten Security Tools aktualisiert.

BlackArch Linux 2016.12.29

Ebenfalls kurz vor Weihnachten wurde die neueste Version von BlackArch veröffentlicht.

Die auf ArchLinux basierende Distribution, mit stolzen 6.3 GB an Daten, wurde im Zuge des Rolling Releases auf 2016.12.29 aktualisiert.

Auch hier wurde der Kernel auf 4.8.13 aktualisiert, sowie viele Programme. Laut Changelog sind über 100 neue Tool hinzugekommen.

BlackArch bietet nun auch eine offizielle Unterstützung für VirtualBox und VMware, hierzu wird nun ein OVA Image bereitgestellt.

Fehlt nur noch der Überblick

Gesamtübersicht der bereits erwähnten Security Systeme

| Name | Version | Tools | Besonderes | Basis | GUI |

|---|---|---|---|---|---|

| Autopsy | 4.0 | ??? | The Sleuth Kit | Windows | |

| BackBox | 4.7 | 70+ | eigenes Repo | Ubuntu | Xfce |

| BlackArchLinux | 2016.12.29 | 1500+ | ArchLinux | ArchLinux | Gnome |

| CaINE | 5 | 100+ | WinUFO | Ubuntu | Mate |

| DracOS | 2.1 | 100+ | CLI | LFS | DWM |

| DEFT | Zero RC1 | 250+ | Dart2 | Lubuntu | Lxde |

| Kali Linux | 2016.2 | 300+ | ARM fähig | Debian | Multi |

| LionSec | 5.0 | ??? | Ubuntu | ||

| Matriux | v3 RC1 | 300+ | out of date | Debian | Gnome |

| NST | 24 | ??? | Server integriert | Fedora | |

| NetSecLOS | 6.0 | 50+ | OpenSuse | Lxde | |

| Parrot Security | 3.3 | 700+ | Cloud fähig | Debian Jessie | MATE |

| Pentoo | 2015.0 RC5 | ??? | 64bit | Gentoo | Xfce |

| Sans SIFT | 3.0 | 20+ | Ubuntu |