Totgeglaubte Leben länger - mRemoteNG vs. dRemote

Geschrieben von Guenny amIm April hatte ich mit dRemote ein alternatives Multi Connection Management Tool vorgestellt, da mein bisheriger Favorit seit Jahren nicht weiter entwickelt wurde.

Dies hat sich inzwischen dank David Sparer geändert. mRemoteNG wurde wieder Leben eingehaucht und mit der aktuellen Version 1.74 steht eine finale Version zur Verfügung.

Zeit, den aktuellen Stand der Tools zu betrachten.

|

|

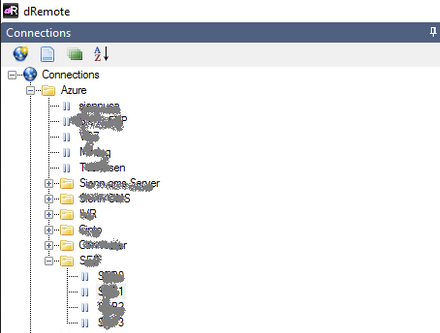

dRemote |

mRemoteNG |

|

Version |

0.4 |

1.74 |

|

Hosting |

github (nicht aktuell) |

github |

|

Größe MSI |

4MB |

40MB |

|

PuTTY |

0.67 |

0.67 |

|

RDP |

8 |

8 |

|

Passwort Verschlüsselung |

AES |

MD5 ? |

|

Portabel |

ja |

ja |

|

Weitere Protokolle |

Azure, Vnc,Ica,Telnet,rlogin, Https |

Azure, Vnc,Ica,Telnet,rlogin, Https |

Beide Tools haben verschiedene kleine Hacks zu bieten. So beherrscht mRemoteNG einen Bildschirmschnappschuss direkt über das Tab, dRemote erlaubt wiederum den Zugriff auf Putty / Kitty Settings direkt aus dem Verbindungspanel.

Beide unterscheiden sich ebenfalls leicht in der Oberfläche, wobei dRemote bereits an einer neuen GUI arbeitet.

Fazit

Beide Tools sind sich sehr ähnlich, kein Wunder bei gleichen Eltern, dennoch gibt es feine Unterschiede, die für den ein oder anderen den Zuschlag ausmachen dürften.

Persönlich finde ich es wichtig, dass die Entwicklung nicht still steht. Dies ist bei beiden Projekten derzeit der Fall. mRemoteNG hat mit 1.75 Alpha bereits die nächste Version in der Warteschlange

Warum der mRemoteNG MSI Installer auf 40MB aufgebläht wurde und dRemote nicht richtig via github verwaltet wird ist mir jedoch ein Rätsel.