ParrotOS 5.0 LTS und Kali Linux 2022.1 veröffentlicht

Geschrieben von Guenny amParrot 5.0

Nach über einem Jahr wurde Parrot 5.0 als LTS Version veröffentlicht.

Die bekannten Editionen wurden weitgehend (bis auf die MATE Arbeitsumgebung) beibehalten. Es gibt weiterhin eine Home Edition und eine Security Edition.

Die bekannten Editionen wurden weitgehend (bis auf die MATE Arbeitsumgebung) beibehalten. Es gibt weiterhin eine Home Edition und eine Security Edition.

Mit Parrot Architekt wurde die ARM Edition wiederbelebt, dabei handelt es sich um eine minimale Variante, die nicht viel mehr als einen Installer mitbringt. Sie eignet sich nach Angaben der Entwickler für WSL Portierungen oder Server Varianten.

Hack the Box

Vor einiger Zeit hatte Parrot die Zusammenarbeit mit Hack The Box bekannt gegeben. Daraus ist PwnBox entstanden, welches via Hack The Box direkt im Browser verwendet werden kann. Details zur Verwendung finden sich hier.

Die PwnBox erinnert an die virtuellen Browsersysteme von Try Hack Me, wobei THM ein etwas anderes Modell verfolgt.

Mit Release 5.0 kann diese PwnBox Edition ebenfalls heruntergeladen werden.

Technische Neuerungen

Anders als frühere Versionen basiert Parrot nun auf Debian 11 Stable. Zusätzlich wurde ein Rolling Release Modell für Security Updates eingeführt.

Der neue Kernel basiert auf Version 5.6

Tools

Wie bei jedem Update wurde auch das Toolset erweitert.

-

Das Pocsuite3 Security Framework des Knownsrc 404 Teams wurde aufgenommen. Bei Pocsuite handelt es sich um ein freies Tool zum Aufspüren von Sicherheitslücken

-

Mit findmyhash 2.0 wurde die neueste Version des Hash Crackers integriert

-

Das neue Tool Dirsearch ist ein klassischer Path Scanner

-

Python3-pcodedmp ist neu dabei, ein VBA P-Code disassembler

-

Mimipenguin erlaubt das dumpen von Login Daten des aktuellen Linux Nutzer

-

MS Office Freunde erhalten mit den oletools das richtige Werkzeug, um Dokumente zu untersuchen.

-

Windows Nutzer können mit Pyinstxtractor den Inhalt von PyInstaller exe Dateien extrahieren.

-

Für die Fuzzer wurde Ffuf aufgenommen

-

Ivy ist ein Payload Creation Tool für VBA

-

Jwtxploiter testet JSON Web Tokes gegen die CVE Datenbank

Kali Linux 2022.1

Auch der Branchenprimus liefert regelmäßig aktualisierte Distribution aus. Das aktuelle Jahresrelease 2022.1 von Mitte Februar wurde optisch aufgepeppt und bringt frische Hintergrundbilder und ein neues Grub Theme mit. Die Browser Startseite und das Shell Prompt (aus dem Totenkopf ist ein K geworden) wurden überarbeitet.

Auch der Branchenprimus liefert regelmäßig aktualisierte Distribution aus. Das aktuelle Jahresrelease 2022.1 von Mitte Februar wurde optisch aufgepeppt und bringt frische Hintergrundbilder und ein neues Grub Theme mit. Die Browser Startseite und das Shell Prompt (aus dem Totenkopf ist ein K geworden) wurden überarbeitet.

Mit dem „Kali Linux Everything“ Image kann jetzt eine ISO mit allen Tools heruntergeladen werden. Aufgrund der Größe (bis zu 9.5 GB) ist dieses allerdings nur via Torrent verfügbar.

Nutzer einer Gast-VM mit i3 Umgebung kommen nun in den Genuss von copy/paste und drag&drop. Dieses Feature wird inzwischen automatisch aktiviert.

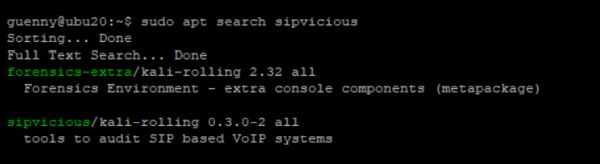

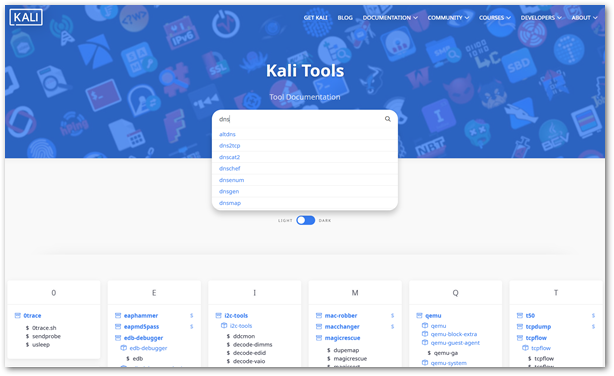

Tools

Neue Werkzeuge dürfen auch beim Kali Release nie fehlen:

-

dnsx - Schnelles und vielseitiges DNS-Toolkit

-

email2phonenumber - Ein OSINT-Tool, um die Telefonnummer einer Zielperson via E-Mail-Adresse zu ermitteln

-

naabu – Nein, nicht der Naturschutzbund, sondern ein schneller Port-Scanner

-

nuclei - Gezieltes Scannen mithilfe von Vorlagen

-

PoshC2 - Ein proxyfähiges C2-Framework mit Post-Exploitation

-

proxify - Schweizer Taschenmesser Proxy-Tool für die Erfassung und Manipulation HTTP/HTTPS-Traffic

ARM Tools

Auch auf der ARM Architektur wurden neue Tools integriert. So wurde mit Ghidra das bekannte SRE Framwork aufgenommen und mit Feroxbuster ein in Rust geschriebenes Force Browsing Tool, welches mithilfe von Wortlisten gut dafür geeignet ist, versteckte Verzeichnisse und Dateien zu finden

Übersicht 03/2022

| Name | Version | Tools | Basis | GUI |

|---|---|---|---|---|

| Autopsy | 4.18 | ??? | Windows | |

| BackBox | 7.0 | 100+ | Ubuntu | Xfce |

| BlackArch | 2021.09 | 1750+ | ArchLinux | Multi |

| CAINE | 11 | 100+ | Ubuntu | Mate |

| Kali Linux | 2022.1 | 600+ | Debian 11 | Multi |

| Kali AppStore | 40+ | Android | ||

| NST | 34 | ??? | Fedora | |

| Parrot OS | 5 | 700+ | Debian 11 | Mate |