Sicher durch den Winter mit Kali Linux 2019.4, CAINE 11 und Parrot 4.7

Geschrieben von Guenny amKali Linux 2019.4

Zum Jahresausklang haben die Entwickler von Kali Linux noch einmal Gas gegeben.

Das neue Release wurde auf Xfce umgestellt, somit sollten Performance Probleme hoffentlich der Vergangenheit angehören.

Außerdem wurde ein Undercover Modus eingeführt, welcher Kali wie Windows aussehen lässt. Der Windows Modus soll für weniger Aufmerksamkeit beim Arbeiten in der Öffentlichkeit sorgen, nette Spielerei.

Die Dokumentation wurde auf Gitlab migriert und steht in Markdown zur Verfügung.

Für Entwickler, die ihre Tools im Kali Repository pflegen gibt es in der Dokumentation eine Anleitung wie sie neue Pakete einreichen können.

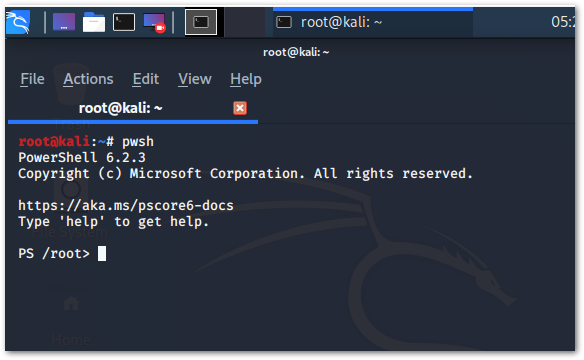

Manche werden sie vermisst haben, andere nicht, die Powershell ist auf Kali Linux angekommen und kann einfach installiert werden

sudo apt install powershell

pwsh

NetHunter Kex

Eine weitere Neuerung ist Nethunter Kex. Systeme mit Nethunter können nun an HDMI Geräte angeschlossen werden. Kurz gesagt mit dem Handy ein Kali Linux auf dem Fernseher darstellen.

Die Entwickler scheinen zumindest begeistert von der Vorstellung sein Kali immer in der Hosentasche zu haben

Raspberry Pi

Freunde von ARM Computern müssen sich spätestens nächstes Jahr umstellen, da ab 2020 nur noch 16GB SD Karten unterstützt werden.

CAINE 11

Wurmloch wurde das aktuelle Release des Computer Aided INvestigative Environment getauft.

Die neue Version bootet automatisch komplett im Lesemodus.

Hauptsächlich wurden Tools wie OSINT oder Autopsy 4.13 erneuert und hinzugefügt

- SCRCPY - screen your Android device

- X11VNC Server - to control CAINE remotely

- Hashcat. New scripts (in the Forensics Tools - Analysis menu)

- AutoMacTc - a forensics tool for Mac. Bitlocker - volatility plugin

- Autotimeliner - automagically extract forensic timeline from volatile memory dumps

- Firmwalker - firmware analyzer. CDQR - Cold Disk Quick Response tool

- CDQR - Cold Disk Quick Response tool

Die Distribution bringt ebenfalls Windows Tools mit, diese wurden selbstverständlich auch erweitert.

Parrot 4.7

Der Papagei hat bereits im September ein Update erhalten, dieses soll aber nicht unerwähnt bleiben.

So wurde das Menü neu strukturiert, der Kernel auf 5.2 angehoben und MATE auf 1.22 aktualisiert.

Außerdem wird in Zukunft die Domain parrotlinux.org als offizielle Adresse verwendet.

Übersicht 12/2019

| Name | Version | Tools | Besonderes | Basis | GUI |

|---|---|---|---|---|---|

| Autopsy | 4.13.0 | ??? | The Sleuth Kit | Windows | |

| BackBox | 6.0 | 100+ | AWS | Ubuntu | Xfce |

| BlackArch | 2019.09.01 | 1750+ | ArchLinux | ArchLinux | Gnome |

| CAINE | 11 | 100+ | WinUFO | Ubuntu | Mate |

| DracOS | 3.0 | 100+ | CLI | LFS | DWM |

| DEFT Zero | 2018.2 | 250+ | Mac Support | Lubuntu 14.04 | Lxde |

| Kali Linux | 2019.4 | 300+ | ARM fähig | Debian Testing | Multi |

| Kali App Store | 20+ | Android | |||

| LionSec | 5.0 | ??? | 3 Jahre alt | Ubuntu | |

| NST | 28 | ??? | Server integriert | Fedora | |

| NetSecL OS | 6.0 | 50+ | OpenSuse | Lxde | |

| Parrot Sec | 4.7 | 700+ | Cloud fähig | Debian Buster | MATE/KDE |

| Pentoo | 2018.0 RC7.1 | ??? | 64bit | Gentoo | Xfce |

| Sans SIFT | 3.0 | 20+ | Ubuntu |