Ubuntu - ASCII Art Logos beim Login auf der Kommandozeile anzeigen

Geschrieben von Guenny amZum kleinen Freitag mal wieder leichte Kost.

Linux Logos in ASCII Art im Terminal darstellen sind eigentlich ein alter Hut. Da ich diese hier im Blog noch nie erwähnt hatte, wird es Zeit es nachzuholen.

Im Prinzip gibt es mehrere Möglichkeiten, zwei davon stelle ich hier vor, da diese auch mit einem aktuellen System (Ubuntu 14.04) gut funktionieren.

ASCII Art auf der Konsole mit Linux Logo

Dieses alte Paket ist schon eine Weile bei Ubuntu mit dabei und lässt sich dementsprechend einfach installieren

sudo apt-get install linuxlogo

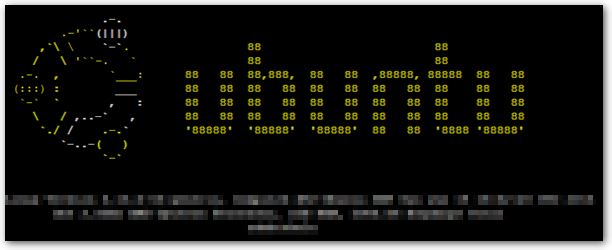

Der Start erfolgt mit linuxlogo -L "Option", so lässt sich beispielsweise das Ubuntu Logo mit Systemwerten ausgeben.

linuxlogo -L ubuntu

Ein Liste mit alle verfügbaren Logos lässt sich ebenfalls auflisten.

linuxlogo -L list

Available Built-in Logos:

Num Type Ascii Name Description

1 Classic Yes aix AIX Logo

2 Classic Yes bsd FreeBSD Logo

3 Banner Yes bsd_banner FreeBSD Logo

4 Classic Yes irix Irix Logo

5 Banner Yes solaris The Default Banner Logos

6 Banner Yes banner-simp Simplified Banner Logo

7 Banner Yes banner The Default Banner Logo

8 Classic Yes classic-nodots The Classic Logo, No Periods

9 Classic Yes classic-simp Classic No Dots Or Letters

10 Classic Yes classic The Default Classic Logo

11 Classic Yes core Core Linux Logo

12 Banner Yes debian_banner_2 Debian Banner 2

13 Banner Yes debian_banner Debian Banner (white)

14 Classic Yes debian_old Debian Old Penguin Logos

15 Classic Yes debian Debian Swirl Logos

16 Classic Yes gnu_linux Classic GNU/Linux

17 Banner Yes mandrake_banner Mandrake(TM) Linux Banner

18 Banner Yes mandrake Mandrakelinux(TM) Banner

19 Banner Yes mandriva Mandriva(TM) Linux Banner

20 Banner Yes pld PLD Linux banner

21 Banner Yes redhat RedHat Banner (white)

22 Banner Yes slackware Slackware Logo

23 Banner Yes sme SME Server Banner Logo

24 Banner Yes sourcemage_ban Source Mage GNU/Linux banner

25 Banner Yes sourcemage Source Mage GNU/Linux large

26 Banner Yes suse SUSE Logo

27 Banner Yes ubuntu Ubuntu Logo

Das Tool bietet noch weitere Zusatzoptionen wie s/w oder einbinden der aktuellen Auslastung.

Sollte ein Befehl falsch eingegeben werden erscheint ein ASCII Teufel, probiert es aus.

Linux Logo beim Login anzeigen

Damit das ASCII Logo beim Login angezeigt wird, genügt ein Eintrag in der bashrc.

nano .bashrc

if [ -f /usr/bin/linux_logo ]; then

linux_logo -L ubuntu;

fi

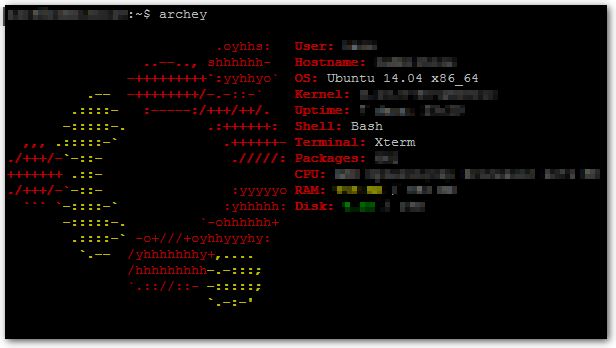

Archey - Linux ASCII Art im Terminal

Eine andere Möglichkeit diverse Logos mit Systemwerten im Terminal darzustellen bietet Archey. Das ebenso betagte Paket, arbeitet auch heute noch einwandfrei.

wget https://github.com/downloads/djmelik/archey/archey-0.2.8.deb

sudo dpkg -i archey-*

archey

Archey Logo beim Login anzeigen lassen

Auch hier lässt sich das Logo einfach über die bashrc in den Login mit einbinden.

nano .bashrc

if [ -f /usr/bin/X11/archey ]; then

archey;

fi